😅Iptables实现阿里云NAT网关效果

一、什么是SNAT&DNAT

1、SNAT

2、DNAT

二、配置iptables规则&网关&静态路由--DNAT(用于无网络的内网访问外网)

1、系统ipv4转发配置 (在有公网IP的服务器上配置,我是在服务器B配置的)

echo 1 > /proc/sys/net/ipv4/ip_forward2、iptables规则设置 (在有公网IP的服务器上配置,我是在服务器B配置的)

3、添加网关 (在有没有公网IP的服务器上配置,我是在服务器A配置的)

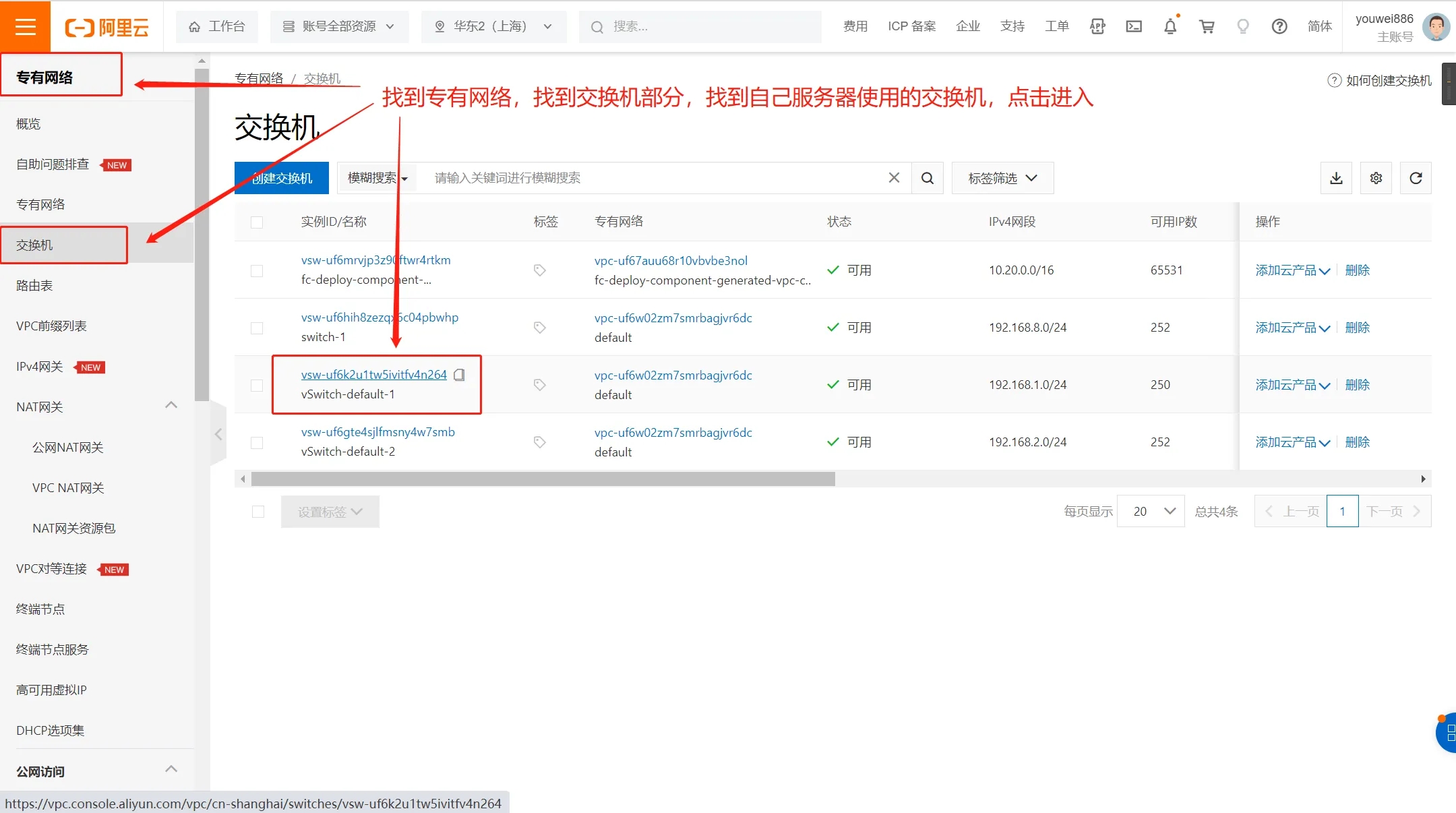

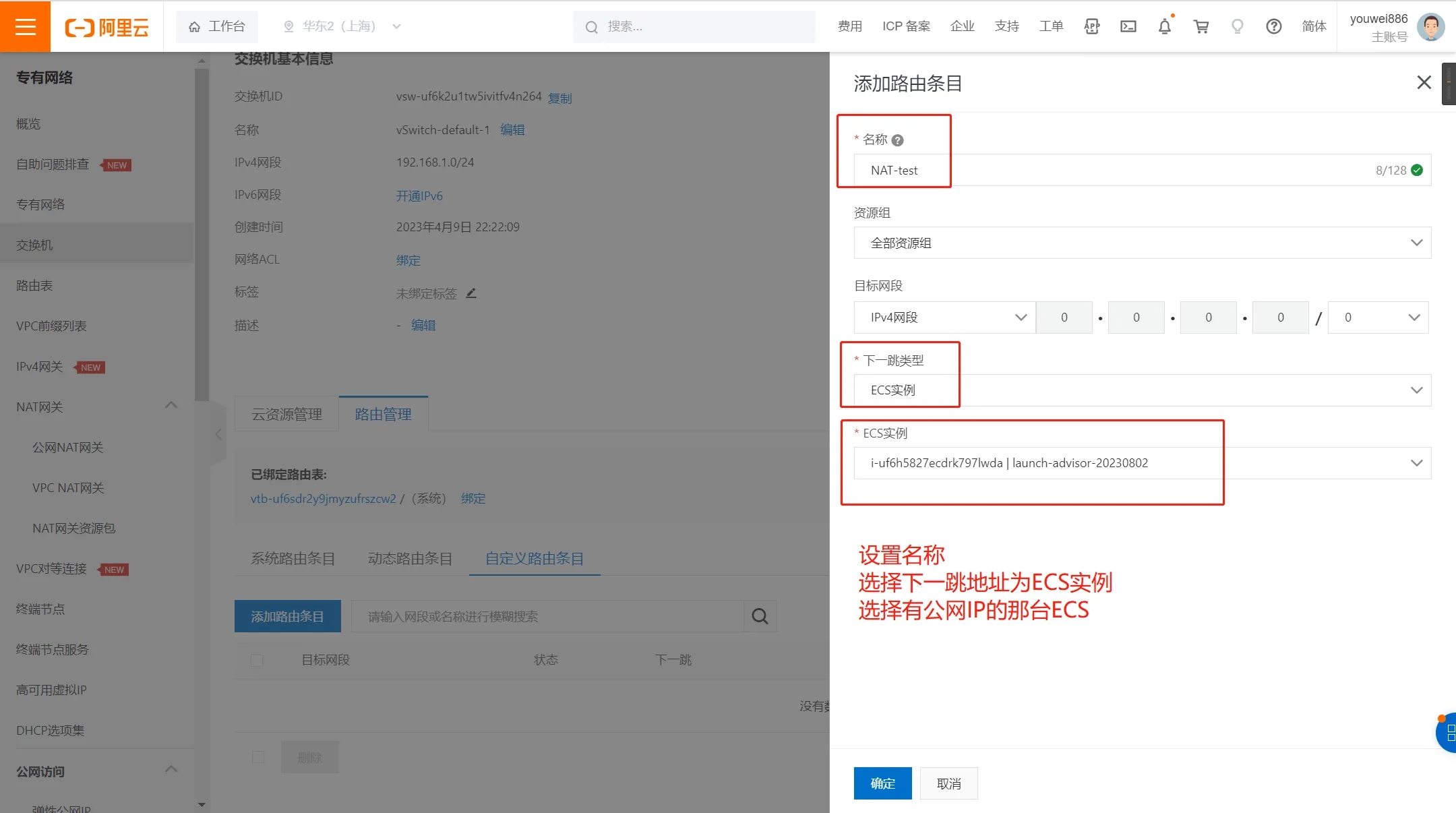

4、设置阿里云VPC静态路由

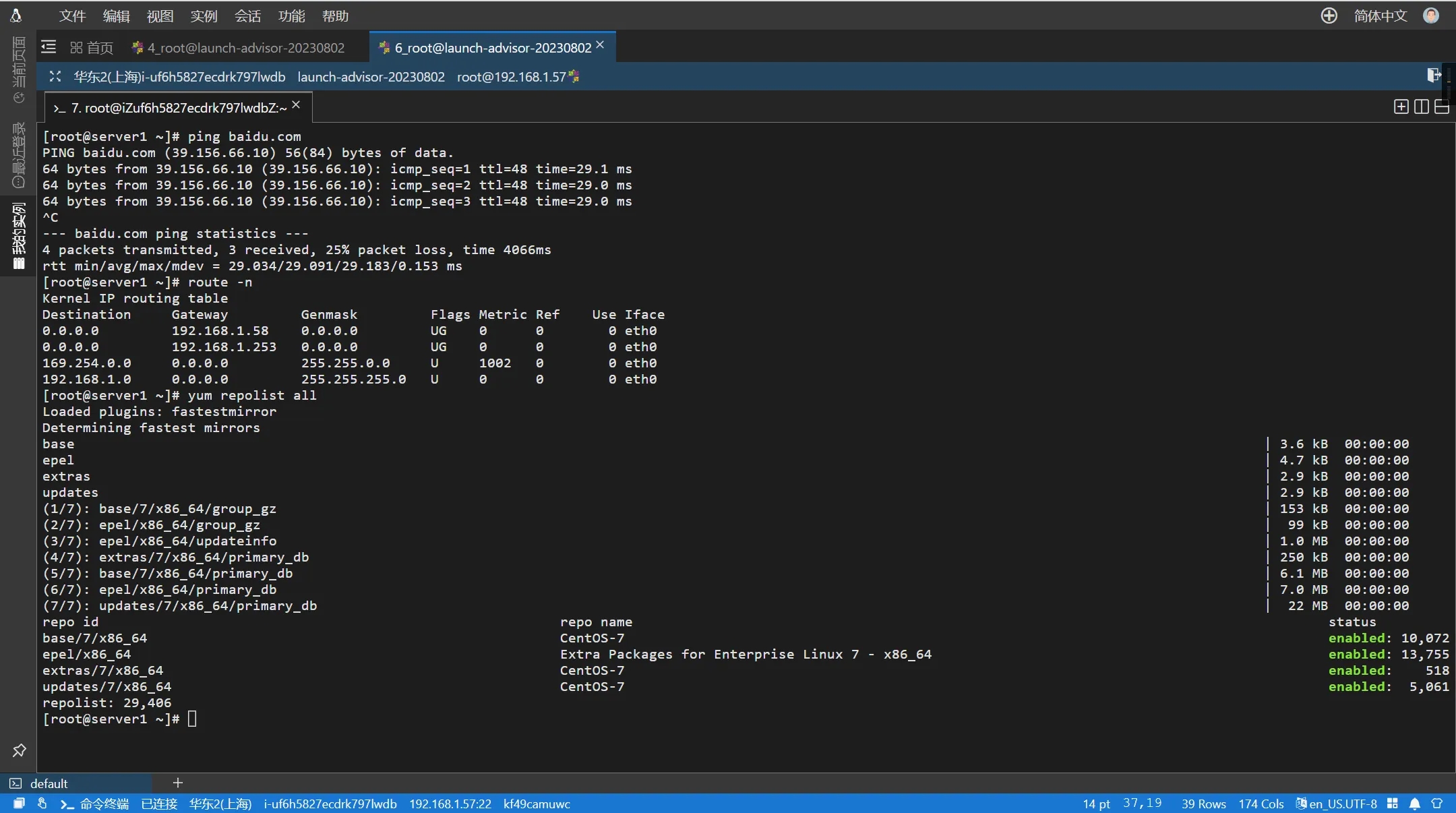

5、验证结果